Le règlement (UE) n° 910/2014 sur l’identification électronique et les services de confiance[1] (eIDAS[2]) du 23 juillet 2014 s’inscrit dans le cadre de la mise en œuvre du marché unique du numérique en Europe. Il poursuit deux objectifs principaux :

- fixer les conditions dans lesquelles un État membre reconnaît les moyens d’identification électronique (eID) des personnes physiques et morales ;

- établir des règles applicables aux services de confiance, en particulier pour les transactions électroniques.

1. Identification électronique (eID)

Le règlement eIDAS organise les modalités d’interopérabilité et de reconnaissance mutuelle des systèmes d’eID entre l’ensemble les Etats membres. Désormais, un État qui prévoit une possibilité d’authentification doit s’assurer que cette solution est accessible aux utilisateurs du secteur public établis hors de ses frontières dans les mêmes conditions que celles appliquées sur son territoire.

En revanche, le règlement n’a pas pour objectif de :

- Etablir un système européen de gestion de l’identité électronique ;

- Contraindre les Etats membre à instaurer des systèmes d’identification électroniques et en régir le fonctionnement ;

- Imposer des obligations au secteur privé. Le Règlement propose simplement aux Etats membre d’encourager le secteur privé à utiliser, sur une base volontaire, les moyens d’eID relevant du règlement.

| Définitions |

| Le Règlement eIDAS définit l’eID comme : « le processus consistant à utiliser des données d’identification personnelle sous une forme électronique représentant de manière univoque une personne physique ou morale, ou une personne physique représentant une personne morale »[3]. Le règlement s’applique aux « schémas d’eID » mis en place par les Etats membres, c’est à dire le système qui délivre à une personne physique ou morale un « moyen d’eID »[4]. Un moyen d’eID est l’élément matériel et/ou immatériel contenant des données d’identification personnelle et utilisé pour s’authentifier pour un service en ligne[5]. L’authentification est le processus électronique qui permet de valider l’eID d’une personne, ou l’origine et l’intégrité d’une donnée sous forme électronique[6]. |

1.1. Conditions de reconnaissance mutuelle des moyens d’eID

Pour faire l’objet d’une reconnaissance dans l’ensemble des pays de l’UE (obligatoire depuis le 29 septembre 2018), un moyen d’eID doit respecter les conditions suivantes :

- Permettre l’accéder à au moins un service public en ligne de l’Etat membre.

- Respecter les spécifications d’interopérabilité définies par le règlement d’exécution n°2015/1501 du 8 septembre 2015[7].

Ces spécifications comprennent notamment le respect de la règlementation applicable en matière de protection des données personnelles et en particulier la mise en œuvre du principe du respect de la vie privée dès la conception et la réalisation des analyses d’impact nécéssaires.

- Répondre aux exigences d’au moins un des trois niveaux de garantie définis par le règlement.

| Garantie | Fiabilité | Objectif |

| FAIBLE | Accorde un degré limité de fiabilité de l’identité revendiquée ou prétendue d’une personne | Réduire le risque d’utilisation abusive ou d’altération de l’identité |

| SUBSTANTIELLE | Accorde un degré substantiel de fiabilité de l’identité revendiquée ou prétendue d’une personne | Réduire substantiellement le risque d’utilisation abusive ou d’altération de l’identité |

| ELEVÉE | Accorde un degré de fiabilité plus élevé | Empêcher l’utilisation abusive ou l’altération de l’identité |

Le niveau de garantie dépend du niveau de fiabilité que le moyen d’eID accorde à l’identité revendiquée ou prétendue d’une personne. L’attribution de ces niveaux doit se faire dans le respect des spécifications, normes et procédures minimales définis par le règlement d’exécution n°2015/1502 du 8 septembre 2015[8]. Celui-ci tient compte des exigences de preuve et de vérification d’identité (authenticité des pièces d’identité présentées, comparaison de caractéristiques physiques du demandeur…). Le niveau faible nécessite par exemple le recours à au moins un des trois facteurs d’authentification que sont la possession, la connaissance et l’inhérence. Les niveaux substantiels et élevés en nécessitent deux.

Le règlement ne spécifie toutefois aucun moyen technique ou organisationnel et ne privilégie aucune technologie. Il entend ainsi permettre aux Etats de conserver leur souveraineté nationale sur certains domaines de la sécurité SI comme la cryptographie et de favoriser l’innovation technologique au travers des solutions nationales pour répondre aux exigences du règlement. En particulier, le face-à-face (c’est-à-dire une rencontre en personne entre le demandeur de l’identification et la personne délivrant le moyen d’identification) n’est pas exigé.

- Avoir été délivré conformément à un schéma notifié à la Commission européenne par l’Etat membre concerné et figurant sur la liste publiée par la Commission au JOUE[9].

La description du schéma doit avoir été fournie aux autres Etats membres six mois au moins avant la notification.

La notification est libre : l’Etat membre peut notifier un schéma en totalité ou en partie. Le moyen d’eID peut être délivré par l’Etat membre lui-même ou par un acteur privé reconnu par l’Etat.

Pour l’heure, seules l’Allemagne et l’Italie ont d’ores et déjà notifié à la Commission un Schéma d’identification. La France pourrait prochainement suivre avec le système d’identité numérique issu des travaux de France Connect qui est le nœud assurant l’interopérabilité avec les eID et fournisseurs de service des autres Etats membres.

| Zoom sur FranceConnect |

| France Connect permet aux usagers, s’ils le souhaitent, de fédérer leurs comptes créés auprès des différents services publics (sécurité sociale, impôts, TVA, Net-Entreprises, etc.) afin de disposer d’un compte national. Lorsqu’un usager aura fait la démarche d’authentification auprès d’une autorité administrative et qu’un login/mot de passe lui aura été attribué, ce couple d’identifiants pourra être utilisé pour accéder à des services d’autres autorités administratives. Trois niveaux de sécurité sont prévus : faible (login/mot de passe et copies de pièces justificatives), substantiel (deux facteurs d’identification dont un non rejouable) et élevé/fort (face-à-face). Le système repose sur six données pivots détenus par France Connect : nom, prénom, sexe, date de naissance, lieu de naissance et pays de naissance. |

- Avoir été publié par la Commission européenne au JOUE.

1.2. Conséquences de la reconnaissance mutuelle

Depuis le 29 septembre 2018, tout schéma d’eID publié au JOUE doit obligatoirement être reconnu par l’ensemble des Etats membre.

Concrètement, si un Etat A, exige une eID de niveau de garantie substantiel ou élevé pour accéder à un service en ligne fourni par un organisme public, cet Etat doit reconnaitre le moyen d’eID de niveau équivalent ou supérieur délivré par l’Etat B. La reconnaissance est en revanche facultative lorsque le moyen d’eID notifié par l’Etat B est de niveau faible.

1.3. Responsabilité de l’Etat notifiant en cas de défaillance de l’eID

Afin d’assurer un fonctionnement pérenne du système, un mécanisme de coopération entre les États membres est prévu[10]. En cas d’atteinte à la sécurité du schéma d’eID, le pays de l’UE notifiant est tenu de:

- suspendre ou révoquer rapidement l’authentification transfrontalière à l’échelle de l’UE ou les éléments altérés en cause dans ce schéma; et

- d’en informer les autres pays de l’UE et la Commission.

L’Etat membre notifiant est responsable du dommage causé intentionnellement ou par négligence à toute personne physique ou morale en raison d’un manquement à ces obligations, dans le cas d’une authentification transfrontalière.

1.4. Compétence des organismes français en matière d’eID

La Direction interministérielle du numérique et du système d’information et de communication de l’Etat (DINSIC) assure le rôle d’autorité nationale en matière d’eID. A ce titre, elle :

- est le point de contact unique de la Commission ;

- est responsable de la notification des schémas d’identification électronique nationaux ;

- pilote la participation française au réseau de coopération prévu dans le cadre du règlement ;

- porte le programme FranceConnect en vérifiant notamment le respect des exigences d’interopérabilité et en assurant le raccordement des fournisseurs d’identité.

L’Agence nationale de la sécurité des systèmes d’information (ANSSI) est garante de la sécurité pour le volet identification électronique du règlement eIDAS. A ce titre, elle :

- établit le référentiel des exigences de sécurité applicables à chaque niveau de garantie des moyens d’eID ;

- évalue le bon respect de ces exigences par les organismes fournissant les moyens d’eID.

1.5. Application de eIDAS au secteur privé

Si le règlement ne prévoit que la reconnaissance et l’interopérabilité des schémas d’eID régalien, il préconise aux Etats membres, dans ses considérants[11], d’encourager le secteur privé à utiliser, sur une base volontaire, aux fins de l’identification exigée par des services en ligne ou des transactions électroniques, les moyens d’identification électronique relevant d’un schéma notifié.

De fait, l’utilisation de ces moyens d’identification régaliens est largement prévue dans une optique privée :

- Tout d’abord, l’interopérabilité de tels moyens d’identification utilisés dans le cadre des plateformes en ligne est par exemple à l’étude au niveau de la Commission européenne[12].

- De plus, le Règlement eIDAS constitue la référence d’identification dans d’autres réglementations sectorielles comme dans le domaine financier et bancaire. En effet, la proposition de Directive modifiant la 4e directive relative à la lutte contre le blanchiment[13] s’appuie également sur le Règlement eIDAS puisqu’elle entend modifier les obligations de vigilance à la charge des organismes bancaires en autorisant l’identification et la vérification de l’identité « sur la base de documents, données ou informations obtenus après d’une source indépendante et fiable y compris, le cas échéant, les moyens d’identification électroniques mis en œuvre dans les conditions du Règlement (UE) n° 910/2014. » Ces moyens d’identification électronique, à l’origine étatique, devront également être conservés aux fins d’audit de la conformité des établissements soumis aux obligations de vérification.

En outre, en France, la Loi pour une République numérique a intégré dans le Code des Postes et Communications Electroniques des dispositions relatives à l’identification électronique[14]. Reprenant la définition de l’eID figurant dans le Règlement eIDAS et dispose également que :

« II. – La preuve de l’identité aux fins d’accéder à un service de communication au public en ligne peut être apportée par un moyen d’eID.

III. – Ce moyen d’eID est présumé fiable jusqu’à preuve du contraire lorsqu’il répond aux prescriptions du cahier des charges établi par l’autorité nationale de sécurité des systèmes d’information, fixé par décret en Conseil d’Etat.

Cette autorité certifie la conformité des moyens d’eID aux exigences de ce cahier des charges. […]. »

Le moyen d’identification en question sera celui prévu dans le Règlement eIDAS puisque le projet de décret fixant le cahier des charges[15], soumis à consultation, renvoie au Règlement eIDAS. Le projet de décret énonce les conditions entourant la présomption de fiabilité des moyens d’identification électronique. En outre, les moyens d’identification électronique présumés fiables devront avoir fait l’objet d’une qualification par l’ANSSI attestant de leur conformité au niveau renforcé du Référentiel Général de Sécurité[16].

2. Les services de confiance numérique

Le règlement prévoit des exigences techniques applicables aux services de confiance normalement fournis au public contre rémunération et ayant des effets sur des tiers.

En revanche, le règlement eIDAS ne couvre pas :

- la fourniture de services utilisés exclusivement dans des systèmes fermés au sein d’un ensemble défini de participants et donc inopposables aux tiers, par exemple les systèmes institués par des entreprises ou des administrations publiques pour gérer les procédures internes ou un système d’identification entre une banque et ses clients ;

- les aspects relatifs à la conclusion et à la validité des contrats ou autres obligations juridiques lorsque des exigences d’ordre formel sont posées par le droit national ou de l’Union européenne. Ainsi, les parties à une transaction pourront éventuellement déroger aux dispositions du règlement sur la base d’un contrat contenant des stipulations sur la preuve et la signature.

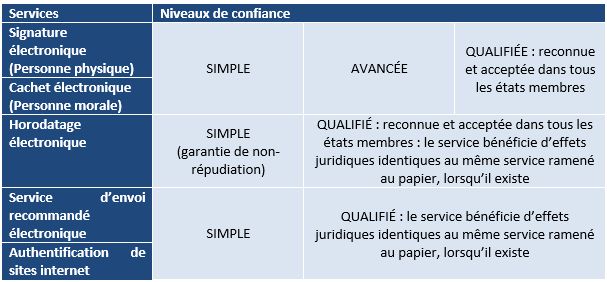

2.1. Les différents types de services

Le règlement concerne cinq services de confiance disposant chacun de deux ou trois niveaux de confiance. Les États sont libres de recourir à ces services et de définir d’autres types de services de confiance reconnus au niveau national.

2.1.1. La signature électronique

La signature électronique permet de garantir l’identité du signataire (personne physique) et l’intégrité du document, voire le consentement à l’acte (ex : France, Belgique). Elle compte trois niveaux, comme en droit français : « simple », « avancé » et « qualifié ». Les dispositifs de création de signature électronique qualifiée et les certificats qualifiés de signature électronique sont reconnus dans tous les États membres s’ils répondent aux exigences des annexes I et II du règlement. La décision d’exécution 2015/1506 établi également des spécifications concernant le format de la signature électronique[20].

Une fois certifiés par des organismes publics ou privés nationaux, ces dispositifs figurent sur une liste gérée par la Commission européenne. Ils produisent alors un effet juridique « équivalent à celui d’une signature manuscrite »[21].

Néanmoins, ils ne bénéficient pas du même effet juridique dans l’UE, cet effet étant défini par chaque État.

2.1.2. Le cachet électronique

Réservé aux personnes morales, le cachet électronique[22] :

- sert à prouver qu’un document électronique a été délivré par une personne morale comme les factures électroniques, les offres de crédit ou les bulletins de paie ;

- permet d’authentifier tout bien numérique d’une personne morale, tel un code logiciel ou un serveur.

Le cachet compte lui aussi trois niveaux : simple, avancé et qualifié. Le cachet électronique qualifié bénéficie d’une présomption d’intégrité et d’exactitude de l’origine des données. Il est reconnu dans tous les Etats membres s’il satisfait aux exigences posées par le règlement eIDAS, notamment son annexe III et la décision d’exécution 2015/1506.

2.1.3. L’horodatage électronique

L’horodatage électronique[23] comprend deux niveaux : « simple » (le service bénéficie d’une simple garantie de non-répudiation) et « qualifié » (le service bénéficie d’effets juridiques identiques au même service fourni sous forme papier).

L’horodatage électronique qualifié bénéficie d’une présomption d’exactitude de la date et de l’heure qu’il indique et d’intégrité des données. Il est reconnu dans tous les États membres s’il satisfait aux exigences fixées par le règlement.

2.1.4. Les services d’envoi recommandé électronique

Les services d’envoi recommandé électronique[24] comprennent deux niveaux : « simple » (le service bénéficie d’une simple garantie de non-répudiation) et « qualifié » (le service bénéficie d’effets juridiques identiques au même service fourni sous forme papier).

Les données envoyées et reçues au moyen d’un tel service bénéficient d’une présomption quant à leur intégrité, à leur envoi par l’expéditeur identifié et à leur réception par le destinataire identifié. À cette fin, le service qualifié doit, pour exclure toute modification indétectable des données, utiliser une signature électronique avancée ou un cachet électronique avancé.

2.1.5. Services d’authentification de sites internet

Le règlement fixe les obligations minimales de sécurité et de responsabilités applicables aux prestataires et aux services d’authentification de sites internet. La fourniture et l’utilisation de ces services se font uniquement sur une base volontaire. Les certificats qualifiés d’authentification d’un site internet doivent satisfaire les conditions fixées par l’annexe IV du règlement. Ainsi, un visiteur peut s’assurer que le site internet est géré par une entité véritable et légitime.

Ils comprennent deux niveaux : « simple » (le service bénéficie d’une simple garantie de non-répudiation) et « qualifié » (le service bénéficie d’effets juridiques identiques au même service fourni sous forme papier).

2.2. Obligations et responsabilités des prestataires de services de confiance

Le règlement distingue deux types de prestataires : le prestataire non qualifié et le prestataire qualifié.

Dans les deux cas, le prestataire doit prendre les mesures adéquates pour gérer les risques liés à la sécurité. En particulier, il est soumis à une obligation de notification de toute atteinte à la sécurité ou de perte d’intégrité « ayant une incidence importante sur le service de confiance fourni ou sur les données personnelles qui y sont conservées »[25].

La notification devra être effectuée dans un délai de 24 heures auprès de l’organe de contrôle (en France, l’ANSSI) et, le cas échéant, auprès des autres organismes concernés (organisme national compétent en matière de sécurité de l’information, autorité chargée de la protection des données, etc.) ainsi qu’aux personnes bénéficiant du service de confiance et susceptibles de subir un préjudice.

Le prestataire qualifié est soumis à des exigences renforcées :

- Avoir son statut mentionné sur les listes nationales de confiance[26] (celle de l’ANSSI[27] en France) ;

- vérifier tous les attributs spécifiques de la personne physique ou morale à laquelle il délivre le certificat qualifié ;

- tenir à jour une base de données relative aux certificats et fournir des informations précontractuelles à ses clients ;

- bénéficier d’un système d’assurance responsabilité adéquat ;

- assurer la continuité du service ;

- prendre des mesures appropriées en ce qui concerne les preuves à produire en justice ;

- transmettre, au minimum tous les deux ans, un rapport d’audit à l’ANSSI ;

Conformément aux principes de non-discrimination et de neutralité technologique, la qualification ne conditionne pas l’efficacité juridique et la recevabilité d’une signature, d’un cachet, d’un horodatage ou d’un envoi recommandé électroniques comme moyens de preuves en justice.

Il est possible de recourir à des services non qualifiés qui ne peuvent pas être refusés comme moyens de preuve. Cependant, l’interopérabilité est réduite. En outre, l’utilisateur ne bénéficie pas d’une présomption « légale » de fiabilité. En effet, si les prestataires de services de confiance sont responsables des dommages causés intentionnellement ou par négligence à toute personne en raison d’un manquement à leurs obligations, la charge de la preuve diffère :

- le prestataire qualifié est présumé responsable, à moins qu’il ne prouve que les dommages ont été causés sans intention ni négligence de sa part ;

- à l’inverse, la faute du prestataire non qualifié doit être prouvée par l’utilisateur qui invoque l’existence d’un préjudice.

Du côté du prestataire qualifié, la qualification constitue la reconnaissance d’un niveau « élevé » de fiabilité technique. L’objectif est qu’elle soit perçue comme un signe de confiance qui prendra la forme d’un label mis en œuvre par la Commission européenne[28].

| Zoom sur le référentiel général de sécurité (RGS) |

| Le RGS est le cadre règlementaire français ayant pour objet le renforcement de la confiance des usagers dans les services électroniques mis à disposition par les autorités administratives[29]. Il continuera à s’appliquer pour partie suite à la parution du règlement eIDAS : d’une part, le règlement eIDAS s’applique aux échanges entre l’administration et le public (citoyens, entreprises) et ne s’applique pas aux « systèmes fermés » (c’est à dire sans impact direct sur les tiers);d’autre part, le périmètre fonctionnel du règlement eIDAS n’est pas identique à celui du RGS (ce dernier couvre notamment la délivrance de certificats d’authentification de personnes ou de machines, et la délivrance de certificats de confidentialité, qui sont deux services non couverts par le règlement) ;enfin, le règlement n’induit pas d’obligation pour les administrations de recourir à des moyens d’identification électronique notifiés ou à des services de confiance qualifiés au titre du règlement eIDAS. |

[1] Règlement (UE) no 910/2014 du Parlement européen et du Conseil du 23 juill. 2014 sur l’identification électronique et les services de confiance pour les transactions électroniques au sein du marché intérieur et abrogeant la directive 1999/93/CE : JOUE L 257/73 du 28 août 2014.

[2] Electronic IDentification And trust Services

[3] Article 3.1

[4] Article 3.4

[5] Article 3.2 : « un élément matériel et/ou immatériel contenant des données d’identification personnelle et utilisé pour s’authentifier pour un service en ligne »

[6] Article 3.5 : « un processus électronique qui permet de confirmer l’identification électronique d’une personne physique ou morale, ou l’origine et l’intégrité d’une donnée sous forme électronique »

[7] Règlement d’exécution (UE) 2015/1501 de la Commission du 8 septembre 2015 sur le cadre d’interopérabilité visé à l’article 12, paragraphe 8, du règlement (UE) n° 910/2014 du Parlement européen et du Conseil sur l’identification électronique et les services de confiance pour les transactions électroniques au sein du marché intérieur

[8] Règlement d’exécution (UE) 2015/1502 de la Commission du 8 septembre 2015 fixant les spécifications techniques et procédures minimales relatives aux niveaux de garantie des moyens d’identification électronique visés à l’article 8, paragraphe 3, du règlement (UE) n° 910/2014

[9] https://publications.europa.eu/fr/publication-detail/-/publication/1f7a9222-b480-11e8-99ee-01aa75ed71a1/language-fr/format-PDF

[10] Décision d’exécution (UE) 2015/296 de la Commission du 24 fév. 2015 établissant les modalités de coopération entre les États membres en matière d’identification électronique conformément à l’article 12, § 7, du règlement (UE) no 910/2014

[11] Considérant 13 et 17 du Règlement eIDAS

[12] Principles and guidance on eID interoperability for online platforms : https://ec.europa.eu/futurium/en/system/files/ged/draft_principles_and_guidance_on_eid_interoperability_for_online_platforms_for_consultation.pdf

[13] Proposal for a Directive of the European Parliament and of the Council amending Directive (EU) 2015/849 on the prevention of the use of the financial system for the purposes of money laundering or terrorist financing and amending Directive 2009/101/EC

[14] Renumérotées par la suite par l’Ordonnance n° 2017-1426 du 4 octobre 2017 relative à l’identification électronique et aux services de confiance pour les transactions électroniques à l’article L136 du Code des postes et des communications électroniques

[15] https://www.entreprises.gouv.fr/files/files/directions_services/services/Services_Postaux/projet-decret-identification-2017.pdf

[16] Article 8 al.2du projet de décret

[17] Délibération n° 2017-222 du 20 juillet 2017 portant adoption d’une recommandation concernant le traitement des données relatives à la carte de paiement en matière de vente de biens ou de fourniture de services à distance et abrogeant la délibération n° 2013-358 du 14 novembre 2013.

[18] Réalisation d’une transaction visant à la délivrance d’un bien ou la prestation d’un service en contrepartie du complet paiement d’un prix, réservation d’un bien ou d’un service, règlement d’abonnements souscrits en ligne, la facilitation des éventuels achats ultérieurs, l’offre de solutions de paiement dédiées à la vente à distance par des prestataires de services de paiement et la LCLF.

[19] http://www.revue-banque.fr/banque-detail-assurance/article/cnil-surveille-utilisation-des-donnees-cartes-banc

[20] Décision d’exécution (UE) 2015/1506 de la Commission du 8 sept. 2015 établissant les spécifications relatives aux formats des signatures électroniques avancées et des cachets électroniques avancés devant être reconnus par les organismes du secteur public visés à l’article 27, § 5, et à l’article 37, § 5, du règlement (UE) no 910/2014

[21] Article 25.2 du règlement eIDAS

[22] Article 3.25 du règlement eIDAS : « des données sous forme électronique, qui sont jointes ou associées logiquement à d’autres données sous forme électronique pour garantir l’origine et l’intégrité de ces dernières »

[23] Article 3.33 du règlement eIDAS : « des données sous forme électronique qui associent d’autres données sous forme électronique à un instant particulier et établissent la preuve que ces dernières données existaient à cet instant ».

[24] Article 3.36 du règlement eIDAS : « un service qui permet de transmettre des données entre des tiers par voie électronique, qui fournit des preuves concernant le traitement des données transmises, y compris la preuve de leur envoi et de leur réception, et qui protège les données transmises contre les risques de perte, de vol, d’altération ou de toute modification non autorisée »

[25] Article 19 du règlement eIDAS

[26] Décision d’exécution (UE) 2015/1505 de la Commission du 8 sept. 2015 établissant les spécifications techniques et les formats relatifs aux listes de confiance visées à l’article 22, § 5, du règlement (UE) no 910/2014

[27] https://www.ssi.gouv.fr/entreprise/reglementation/confiance-numerique/le-reglement-eidas/liste-nationale-de-confiance/

[28] Règlement d’exécution (UE) 2015/806 de la Commission du 22 mai 2015 établissant les spécifications relatives à la forme du label de confiance de l’Union pour les services de confiance qualifiés

[29] Le référentiel général de sécurité est pris en application du décret n° 2010-112 du 2 février 2010 pris pour l’application des articles 9, 10 et 12 de l’ordonnance n° 2005-1516 du 8 décembre 2005 relative aux échanges électroniques entre les usagers et les autorités administratives.